网络安全知识宣传手册 网络与信息安全软件开发实战指南

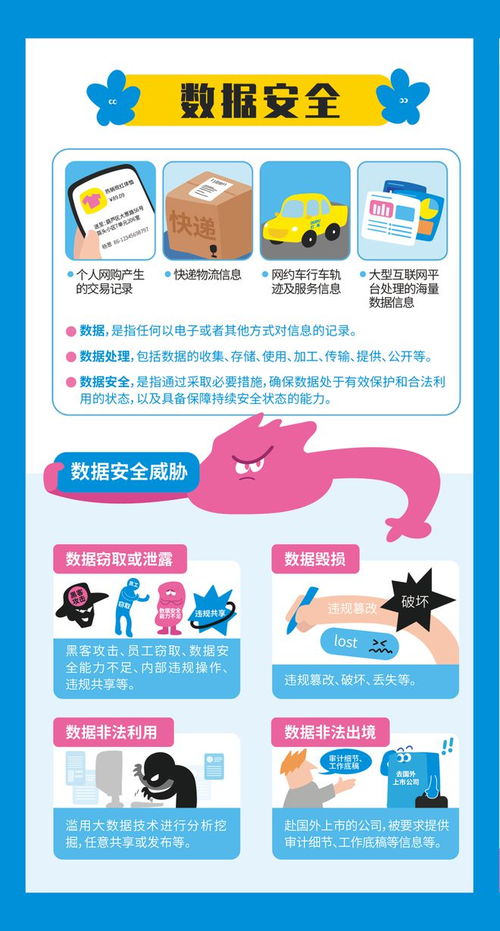

随着数字时代的深入发展,网络安全已成为个人、企业乃至国家发展的重要基石。网络攻击手段日益复杂,从数据泄露到勒索软件,威胁无处不在。因此,普及网络安全知识,并掌握开发安全的网络与信息软件(以下简称“安全软件开发”)的技能,变得至关重要。本手册旨在提供一份“干货满满”的指南,帮助您系统学习相关知识。

一、 网络安全基础:筑牢第一道防线

- 核心威胁认知:了解常见的网络威胁是防御的第一步。这包括:

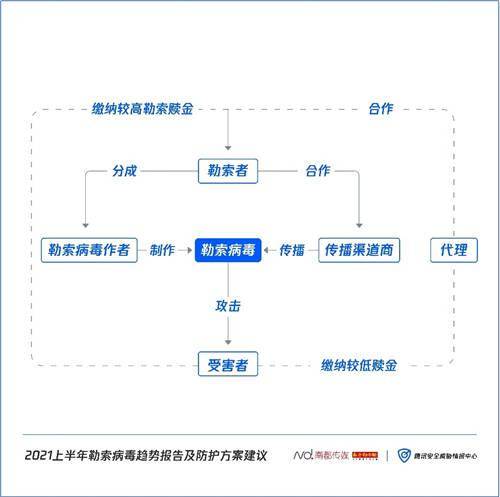

- 恶意软件:病毒、蠕虫、特洛伊木马、勒索软件等。

- 网络攻击:钓鱼攻击、分布式拒绝服务(DDoS)攻击、中间人攻击(MitM)、SQL注入、跨站脚本(XSS)等。

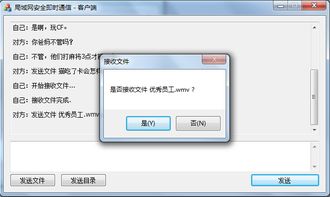

- 社会工程学:利用人性弱点骗取敏感信息。

- 个人与组织安全实践:

- 强密码与多因素认证:使用复杂、唯一的密码,并尽可能启用多因素认证。

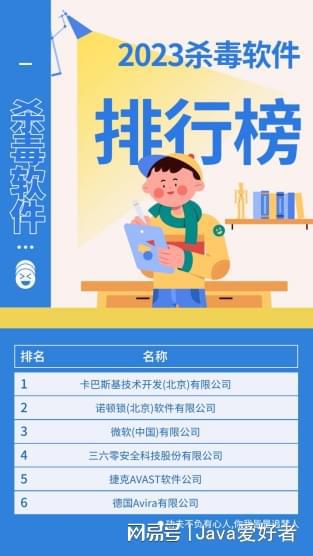

- 定期更新:及时更新操作系统、应用程序和安全软件。

- 数据备份:定期对重要数据进行离线或云端备份。

- 警惕社交陷阱:不轻信不明链接、附件和索要敏感信息的请求。

二、 安全软件开发的核心理念:从源头保障安全

开发安全的软件,意味着将安全考量融入软件开发生命周期(SDLC)的每一个阶段,而不仅仅是最后一道测试。这被称为“安全左移”。

- 安全需求与设计阶段:

- 威胁建模:在设计初期,识别系统可能面临的威胁、漏洞和潜在攻击路径。常用方法如STRIDE模型。

- 最小权限原则:确保每个组件、进程或用户只拥有完成其功能所必需的最小权限。

- 默认安全配置:软件的默认设置应是安全的,减少用户配置失误带来的风险。

- 安全编码实践:

- 输入验证与净化:对所有外部输入(用户输入、API调用、文件上传等)进行严格验证、过滤和编码,防止注入攻击和XSS。

- 安全处理敏感数据:对密码、密钥等使用强加密算法(如AES、RSA)进行存储和传输;避免在日志、错误信息中泄露敏感数据。

- 内存安全管理:使用内存安全的语言(如Rust, Go)或在使用C/C++等语言时格外小心,防止缓冲区溢出等漏洞。

- 依赖项管理:定期扫描并更新第三方库和组件,避免使用含有已知漏洞的依赖。

- 测试与部署阶段:

- 安全测试:结合静态应用程序安全测试(SAST)、动态应用程序安全测试(DAST)和交互式应用程序安全测试(IAST),自动化地发现代码和运行时的漏洞。

- 渗透测试:模拟黑客攻击,由专业安全人员对系统进行深度测试。

- 安全部署与运维:使用安全的配置管理、密钥管理服务,并实施持续的漏洞监控和应急响应计划。

三、 关键技术领域与工具简介

- 密码学应用:理解对称加密、非对称加密、哈希函数、数字签名等基础,并在软件中正确实现。

- 身份认证与授权:掌握OAuth 2.0、OpenID Connect、JWT等现代协议,实现安全的用户登录和权限控制。

- 网络安全协议:确保使用TLS/SSL(目前应使用TLS 1.2或更高版本)保护数据传输。

- 常用工具链:

- 代码分析:SonarQube, Checkmarx, Fortify。

- 依赖扫描:OWASP Dependency-Check, Snyk。

- 渗透测试:Burp Suite, Metasploit, Nmap。

- 安全信息与事件管理:SIEM系统(如Splunk, ELK Stack)。

四、 持续学习与社区资源

网络安全领域日新月异,持续学习是关键。

- 关注权威机构:OWASP(开放式Web应用程序安全项目)提供了大量免费指南、工具和顶级漏洞列表(OWASP Top 10)。

- 参与安全社区:在GitHub、安全论坛、技术大会上与同行交流。

- 获取认证:考虑考取CISSP、CEH、OSCP等专业认证,系统化提升知识体系。

- 实践出真知:在合规的演练环境(如CTF比赛、漏洞赏金平台、实验靶场)中动手实践。

****

网络安全并非单一产品或某个团队的职责,而是一种需要全员参与、贯穿始终的文化。无论是作为普通网民提升安全意识,还是作为开发者打造更坚固的数字产品,学习网络安全与安全开发知识都是对自身和整个数字生态负责的表现。让我们从今天开始,将安全融入思维和行动,共同构建一个更可信赖的网络空间。

(本手册内容为知识普及,不构成具体安全建议。在实际开发和部署中,请遵循相关法律法规和行业最佳实践。)

如若转载,请注明出处:http://www.youkuaijiadao.com/product/32.html

更新时间:2026-02-24 22:47:13